火绒安全是一款杀毒软件,目前已经更新到了第五代版本了,拥有着全新的界面,丰富的功能,完美的体验。由前瑞星核心人员设计开发,拥有着10年以上的网络安全经验。火绒安全防御软件系瑞星前CTO刘刚2011年8月离职之后,携若干技术骨干创办"火绒实验室",致力于网络安全核心技术的研究和开发。它能够帮助安全工程师们迅速、准确地分析出病毒、木马、流氓软件的攻击行为,为各种安全软件的病毒库升级和防御程序的更新提供帮助,能在大幅度提升安全工程师工作效率的同时,有效降低安全产品的误判和误杀行为。在火绒刚组团内侧的时候,小编听说过了,随着这几年的发展,软件的口碑越来越好,知名度也越来越高,也依旧这坚持住了初心,不像360和腾讯安全管家那样需要装一堆的全家桶,一不小心就会下载到乱七八糟的软件,烦不胜烦。而火绒发展到了第五代,软件界面依旧十分的干净,功能强大却又不臃肿,占用资源非常的小,操作也非常的简单。只要开启它,后面的事情就完全可以交给它了。拥有着“强悍、轻巧、干净”的优质口碑。总的来说非常时候在电脑上安装一下试试。

应用加固:病毒团伙常通过一些应用程序的漏洞、脚本,进行违规操作,譬如控制Office软件脚本下载病毒等。该功能可对这些应用程序进行安全加固,拦截、防范利用这些漏洞的恶意代码。

网络入侵拦截:电脑常常存在系统漏洞(尤其Win7、XP),是病毒、黑客进入电脑的最大通道。该功能可在没打漏洞补丁的情况下,阻止恶意程序通过漏洞进入电脑,并解析出攻击源的IP地址,方便溯源。

对外攻击拦截:病毒和黑客程序进入电脑后,会利用该电脑向其它电脑终端发起攻击,该功能可阻止恶意程序对外发起的漏洞攻击等行为。

僵尸网络防护:后门病毒控制电脑后,除了盗取账号、数据之外,还会操纵这些电脑去攻击其它设备(恶意点击网页等),这些被控制的电脑俗称“肉鸡”,该功能可阻止后门病毒控制电脑向外发动攻击。

远程登录防护:黑客经常通过弱口令暴破的方式暴力破解攻入电脑、服务器等终端,然后各种作恶,甚至植入勒索病毒。该功能可对常见的暴破手段进行防护,降低终端被入侵的可能性。

Web服务保护:企业Web服务器通常因不便停机打补丁,存在大量漏洞,是病毒和黑客攻击的重要目标。该功能可拦截常见的针对Web服务器的漏洞攻击,保护服务器安全。

典型应用:

1. 利用hydra暴力破解工具进行SQL Server暴破攻击

攻击演示:

攻击者通常通过暴力破解工具攻击受害者终端,尝试获取登录密码,在成功完成暴破后,攻击者可以使用登录密码登录相应的网络服务,下载执行恶意代码,造成更严重的安全威胁。

1.在被攻击终端中安装SQL Server并开启相应的网络设置,确保SQL Server服务器可以被远程登录。

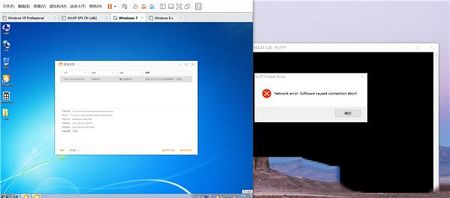

2.将hydra暴力破解密码字典中的密码,设置为被攻击终端SQL Server的sa账号密码(为了确保暴破成功)。如下图所示:

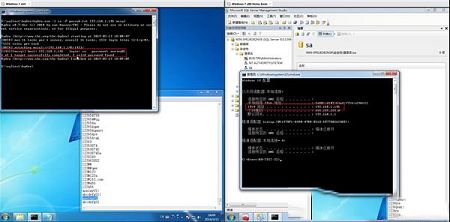

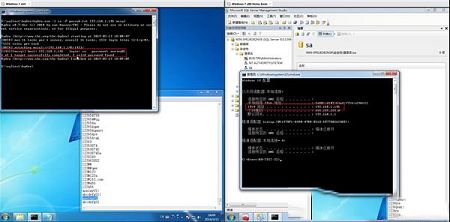

3.运行hydra暴力破解工具,等待攻击结果。如下图所示:

4.攻击完成后,hydra显示获取到一个有效密码。如下图所示:

防御测试:

1.在被攻击终端上安装火绒5.0,确保远程登录保护功能开启。

2. 在被攻击终端中安装SQL Server并开启相应的网络设置,确保SQL Server服务器可以被远程登录。

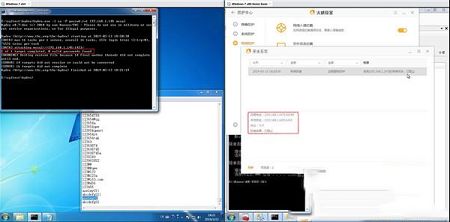

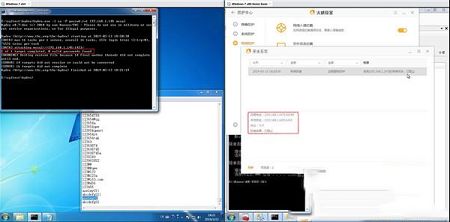

3.如前文将数据库密码设置为暴破字典中的密码后,使用暴力破解工具进行攻击。查看火绒拦截日志,如下图所示:

根据火绒拦截日志得出

1.通过本地IP和端口,可以得知被攻击的IP地址为192.168.1.145,被攻击的网络服务绑定端口为1433(对应SQL Server服务端口)

2.通过远程地址,可以得知发起攻击的终端IP为:192.168.1.197

总结:

今年来,利用暴力破解进行渗透攻击的病毒威胁不断增多,如勒索病毒Crysis、GandCrab都曾经使用过暴力破解攻击的方式进行病毒传播。远程登录保护功能可以很好的防范一些较为常见的暴力破解攻击方式,从而降低终端被通过暴力破解入侵的可能性。

典型应用:

阻止后门连结防止APT类攻击的范围扩大,记录攻击者(方便追溯攻击者)

攻击演示:

攻击者通常通过远程漏洞攻击(例如一个溢出)攻击获取远程主机的执行权,然后在被攻击系统上启动一个可以被远程操控的shell(或后门程序)。

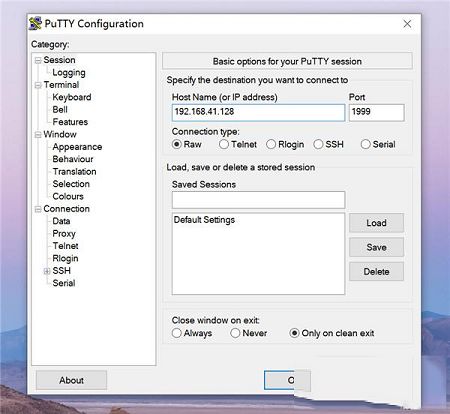

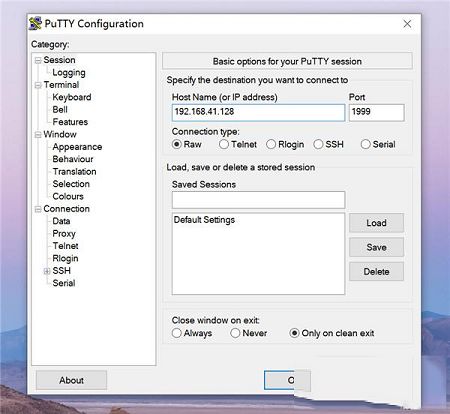

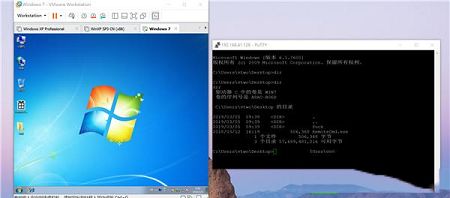

1.在目标机器上启动演示的远程shell(监听端口1999)【模拟被攻击成功启动shell】

2.通过putty 连结目标机器

4.正常获取远程shell可以在目标机器上执行任何cmd命令了。

我们可以看到,在putty界面中看到远程目标机器的桌面目录。

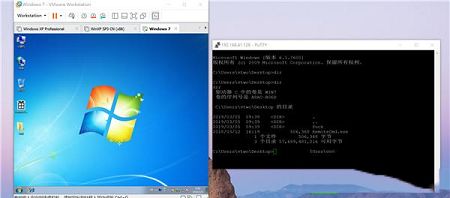

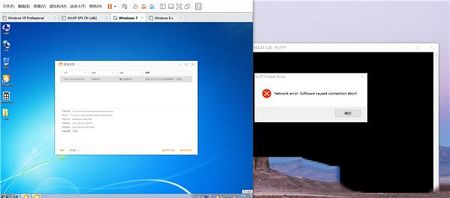

防御测试:1.在测试机器上安装火绒5.0确保僵尸网防护功能开启

2.在目标机器上启动演示的远程shell(监听端口1999)【模拟被攻击成功启动shell】

3.通过putty 连结目标机器

可以看到火绒安全拦截日志

1.发现Backdoor/WinCMD (通用远程shell) 关联在RemoteCmd.exe进程中

2.攻击者ip是 192.168.41.1 (如果是局域网用户就可以通过这个追溯攻击者了)

总结:

除了Backdoor/WinCMD这类非常通用的远程shell外火绒5.0还加入了20余钟不同后门的识别。能有效降低被攻击入侵(渗透)的风险,产品正式发布后我们会根据外部风险情况加入新的威胁拦截。欢迎大家持续给我们提交。

1、修复了文件粉碎崩溃的问题

2、新增一个僵尸网络远控的拦截规则

7大硬核

Web扫描:电脑上网会遇到带毒网页等威胁,该功能可以识别网络数据的潜在威胁,阻断各种恶意代码进入电脑,并定位其来源和关联进程(仅限于HTTP协议流量)。应用加固:病毒团伙常通过一些应用程序的漏洞、脚本,进行违规操作,譬如控制Office软件脚本下载病毒等。该功能可对这些应用程序进行安全加固,拦截、防范利用这些漏洞的恶意代码。

网络入侵拦截:电脑常常存在系统漏洞(尤其Win7、XP),是病毒、黑客进入电脑的最大通道。该功能可在没打漏洞补丁的情况下,阻止恶意程序通过漏洞进入电脑,并解析出攻击源的IP地址,方便溯源。

对外攻击拦截:病毒和黑客程序进入电脑后,会利用该电脑向其它电脑终端发起攻击,该功能可阻止恶意程序对外发起的漏洞攻击等行为。

僵尸网络防护:后门病毒控制电脑后,除了盗取账号、数据之外,还会操纵这些电脑去攻击其它设备(恶意点击网页等),这些被控制的电脑俗称“肉鸡”,该功能可阻止后门病毒控制电脑向外发动攻击。

远程登录防护:黑客经常通过弱口令暴破的方式暴力破解攻入电脑、服务器等终端,然后各种作恶,甚至植入勒索病毒。该功能可对常见的暴破手段进行防护,降低终端被入侵的可能性。

Web服务保护:企业Web服务器通常因不便停机打补丁,存在大量漏洞,是病毒和黑客攻击的重要目标。该功能可拦截常见的针对Web服务器的漏洞攻击,保护服务器安全。

远程登录防护功能简介

远程登录防护功能主要是针对一些常见的暴力破解攻击进行防护,例如:RPC暴破、SQL Server暴破、SMB暴破。典型应用:

1. 利用hydra暴力破解工具进行SQL Server暴破攻击

攻击演示:

攻击者通常通过暴力破解工具攻击受害者终端,尝试获取登录密码,在成功完成暴破后,攻击者可以使用登录密码登录相应的网络服务,下载执行恶意代码,造成更严重的安全威胁。

1.在被攻击终端中安装SQL Server并开启相应的网络设置,确保SQL Server服务器可以被远程登录。

2.将hydra暴力破解密码字典中的密码,设置为被攻击终端SQL Server的sa账号密码(为了确保暴破成功)。如下图所示:

3.运行hydra暴力破解工具,等待攻击结果。如下图所示:

4.攻击完成后,hydra显示获取到一个有效密码。如下图所示:

防御测试:

1.在被攻击终端上安装火绒5.0,确保远程登录保护功能开启。

2. 在被攻击终端中安装SQL Server并开启相应的网络设置,确保SQL Server服务器可以被远程登录。

3.如前文将数据库密码设置为暴破字典中的密码后,使用暴力破解工具进行攻击。查看火绒拦截日志,如下图所示:

根据火绒拦截日志得出

1.通过本地IP和端口,可以得知被攻击的IP地址为192.168.1.145,被攻击的网络服务绑定端口为1433(对应SQL Server服务端口)

2.通过远程地址,可以得知发起攻击的终端IP为:192.168.1.197

总结:

今年来,利用暴力破解进行渗透攻击的病毒威胁不断增多,如勒索病毒Crysis、GandCrab都曾经使用过暴力破解攻击的方式进行病毒传播。远程登录保护功能可以很好的防范一些较为常见的暴力破解攻击方式,从而降低终端被通过暴力破解入侵的可能性。

僵尸网络防护功能简介

僵尸网络防护功能是一个标准的IDS类功能,设计目的是通过对网络通讯数据进行扫描发现拦截潜在的入侵攻击。典型应用:

阻止后门连结防止APT类攻击的范围扩大,记录攻击者(方便追溯攻击者)

攻击演示:

攻击者通常通过远程漏洞攻击(例如一个溢出)攻击获取远程主机的执行权,然后在被攻击系统上启动一个可以被远程操控的shell(或后门程序)。

1.在目标机器上启动演示的远程shell(监听端口1999)【模拟被攻击成功启动shell】

2.通过putty 连结目标机器

4.正常获取远程shell可以在目标机器上执行任何cmd命令了。

我们可以看到,在putty界面中看到远程目标机器的桌面目录。

防御测试:1.在测试机器上安装火绒5.0确保僵尸网防护功能开启

2.在目标机器上启动演示的远程shell(监听端口1999)【模拟被攻击成功启动shell】

3.通过putty 连结目标机器

可以看到火绒安全拦截日志

1.发现Backdoor/WinCMD (通用远程shell) 关联在RemoteCmd.exe进程中

2.攻击者ip是 192.168.41.1 (如果是局域网用户就可以通过这个追溯攻击者了)

总结:

除了Backdoor/WinCMD这类非常通用的远程shell外火绒5.0还加入了20余钟不同后门的识别。能有效降低被攻击入侵(渗透)的风险,产品正式发布后我们会根据外部风险情况加入新的威胁拦截。欢迎大家持续给我们提交。

更新日志

程序缺陷修复1、修复了文件粉碎崩溃的问题

2、新增一个僵尸网络远控的拦截规则

∨ 展开

熊猫杀毒软件(Panda Cloud Antivirus)v18.07.04中文免费版

熊猫杀毒软件(Panda Cloud Antivirus)v18.07.04中文免费版 卡巴斯基2021激活码生成器

卡巴斯基2021激活码生成器 卡巴斯基(Kaspersky)2021中文破解版

卡巴斯基(Kaspersky)2021中文破解版

3GP万能格式转换器v1.2.0.5绿色版

3GP万能格式转换器v1.2.0.5绿色版

WinTopo Prov3.531破解版

WinTopo Prov3.531破解版

朗科优盘普通盘修复工具v2039免费版

朗科优盘普通盘修复工具v2039免费版

烟火破解补丁v1.0

烟火破解补丁v1.0

微信电脑版v2.9.5.56绿色版(防撤回)

微信电脑版v2.9.5.56绿色版(防撤回)

威盛U盘量产工具(VLI USD MPTool)v1.0.0.15官方版

威盛U盘量产工具(VLI USD MPTool)v1.0.0.15官方版

ThunderSoft Flash to Video ConverterV3.5.0破解版

ThunderSoft Flash to Video ConverterV3.5.0破解版

CAMWorks2021 32/64位 官方版

CAMWorks2021 32/64位 官方版

腾讯电脑管家v13官方版

腾讯电脑管家v13官方版

火绒安全软件电脑版(官网下载)

火绒安全软件电脑版(官网下载)

ESET NOD32 2021v14.0.21.0破解版

ESET NOD32 2021v14.0.21.0破解版

AVG AntiVirus Free中文版V20.1

AVG AntiVirus Free中文版V20.1

Kaspersky Reset Trialv5.1.0.41中文绿色版

Kaspersky Reset Trialv5.1.0.41中文绿色版